2010年1月27日,Websense安全实验室发现,微软公司发布的MS10-002漏洞补丁文件成为了犯罪分子“诱惑”用户上当的新诱饵。一周前,Websense安全实验室曾发布了IE 0day攻击代码已经全面泄露的安全警告,微软公司随后也发布了相关漏洞补丁,而犯罪分子的攻击行为显然没有到此为止。

不法分子利用用户对IE 0day攻击的关注,向用户发送含有虚假MS10-002漏洞补丁下载信息的邮件。这封邮件的发件人地址在经过不法分子伪装后,看上去就像是真的来至微软公司。犯罪分子还试图让虚假邮件看见起来更合法化,并扩大攻击目标范围,目前邮件内容包含意大利语和法语的译本。该邮件内容实际上至指MS10 – 001,其中第二段的内容是照搬MS10 – 001公告。而邮件的链接会将用户引向名为”update2010.scr”的文件,目前为止,该文件的检出率极低。

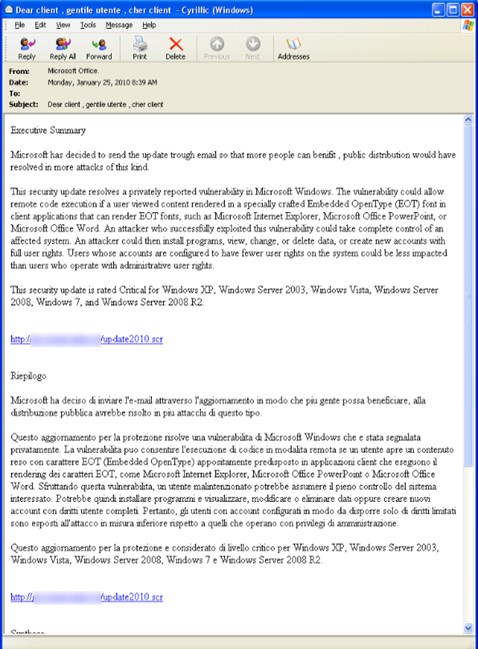

以下是该仿冒邮件的截图:

邮件中虚假更新文件的下载地址被托管在荷兰,我们还可以看到在那有一个另一个相同文件,只是不同的扩展名,叫做”update2010.exe”。以下是该文件图标,一旦被下载,将会带来同样的后果。

请大家记住,微软公司永远不会通过信息方式为您发来Windows更新信息,所以请不要下载或运行此类文件。我们当前曝光的这种方式,也许不是犯罪分子用来诱惑用户的唯一途径,所以要切记不能从来路不明的电子邮件中的点击链接。

Websense利用ThreatSeeker™ Network和HoneyGrid™技术,结合honeyclients、honeypots、名誉机制和自学习机制,Websense对全球互联网威胁进行实时监测,并将防范措施推送给全球客户,其独一无二的可视能力能够帮助全球用户体验Web应用安全。所有Websense邮件和Web安全客户可以不必担心此类威胁。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国