为了提高网络管理效率,现在规模稍微大一点的局域网网络,都会选用三层交换技术的路由交换机进行组网,这样不但可以提高网络数据包转发效率,而且我们也可以充分利用它的强大管理功能提高网络管理效率。这不,局域网网络很容易遭遇ARP病毒的攻击,一旦遇到这种类型的病毒攻击时,我们该如何快速地“揪”出ARP病毒呢?相信要解决这样的问题,多数网络管理员都会求救于专业的网络管理工具。其实,我们没有必要舍近求远,完全可以利用三层交换机的强大管理功能,来采用手工方法快速“揪”出ARP病毒;下面,本文向各位朋友还原手工“揪”出ARP病毒的详细过程。

网络运行状况

某大楼包含50多个单位,这些单位分布在大楼的18层楼中,每个楼层少则分布一个单位,多则同时分布三四个单位,所有单位都有自己独立的虚拟工作子网,它们只能通过大楼局域网中核心路由交换机访问Internet网络,各个虚拟工作子网之间并不能互相访问,这样能够有效地抑制网络风暴以及病毒的大面积传播,从而有利于保持大楼网络的运行稳定性。整个大楼的组网结构也是很清晰明了,所有单位的计算机都通过100M网络双绞线缆连接到对应楼层的二层交换机中,所有二层交换机又通过1000M光纤线缆与大楼局域网中的核心交换机保持连接。

平时,大楼网络管理员可以定期利用核心交换机系统自带的扫描、诊断功能,对各个光纤交换端口的流量状态进行监控,一旦发现端口输入数据包流量、输出数据包流量同时超过1000M/S时,网络管理员都会认为连接到该光纤端口下的虚拟工作子网可能工作不正常,为了防止这种不正常现象危害到整个大楼网络的运行状态,网络管理员会及时利用交换机系统提供的“shutdown”命令,暂时关闭流量异常的光纤交换端口,之后根据组网时建立的档案资料,找到流量异常的二层交换机,再按照同样的方法扫描各个普通的以太交换端口,最终就能找到引发流量异常的故障因素了。

疑似病毒攻击

可是,最近遇到的网络故障,让大楼网络管理员感到十分的郁闷,因为按照相同的办法进行网络故障排查,就是无法找到具体的故障原因。原来,昨天早上刚刚上班的时候,来自六楼的某个上网用户打电话报修网络故障,网络管理员询问他什么时候发现不能上网的,他回答说刚刚出现这种故障现象;对于这样的故障报修情况,网络管理员已经习以为常了,很多时候都是客户端系统自身引起的,例如网络线缆接触不牢啊,上网IP地址被突然抢用啊,或者是客户端操作系统出现意外啊,也有可能是网络病毒发作的缘故!然而,当网络管理员正要将这些可能的因素告诉上网用户,进行逐一排查时,又有几个故障报修电话连续打过来,他们都说自己的计算机突然不能上网了,而且咨询了四楼的其他上网用户,这些用户的计算机都出现了相同的故障现象。

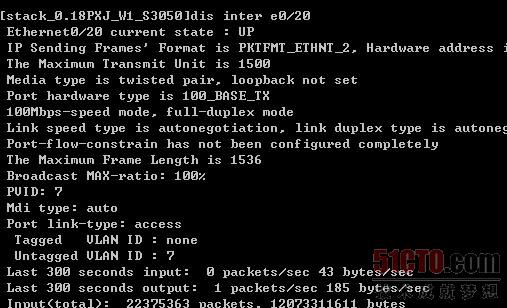

这些接二连三的故障报修电话,让网络管理员下意识地认为,整个四楼出现的网络无法访问故障,肯定与客户端系统自身无关,按照常规思路分析,很可能是位于四楼的二层交换机工作状态发生了意外。于是,网络管理员立即登录进入大楼局域网的核心交换机后台管理系统,在该系统的全局配置状态下,执行“dis dia”字符串命令,来检查各个光纤交换端口的工作状态是否异常;可是,经过一段时间的扫描、诊断之后,网络管理员并没有发现哪个交换端口的工作状态不正常,也就是与各个单位楼层交换机相连的光纤交换端口都处于“up”状态(如图1所示),那为什么四楼所有的用户不能正常上网呢?

虽然四楼交换机的级联端口工作状态正常,但是划分在该交换机中的所有虚拟工作子网都不能正常访问外网,这说明了什么呢?网络管理员思来想去,认为可能是交换机的虚拟内存发生了错误,造成了交换机返回虚假的状态信息,况且交换机持续工作的时间长了,就十分容易出现虚拟缓存溢出的错误;对于交换机虚拟缓存溢出的故障现象,我们往往只要重新启动一下交换机系统,就能让虚拟缓存工作状态恢复正常了;可是,当网络管理员来到四楼交换机现场,将其电源断开,过一会儿再次接通电源,进行重新启动交换系统时,发现四楼的所有用户还是不能正常上网,显然这种现象与交换机的虚拟缓存是没有任何关系的。会不会是四楼交换机每个交换端口都同时出现了问题呢?虽然理论上有这种可能,但是网络管理员通过随机配带的控制线缆登录进入目标交换机后台系统,在该系统的全局配置状态下,使用“dis inter e0/x”命令依次查看每个交换端口的工作状态时,发现它们的工作状态都很正常,既没有看到交换端口流量有什么异常,也没有看到端口处于“down”状态,很明显四楼所有用户不能上网现象与交换机没有任何关系。

在排除了上面一些因素后,网络管理员对故障现象进行了重新分析,认为还有一种可能会造成某个楼层不能集体上网,那就是四楼的某个虚拟工作子网可能感染了网络病毒,特别有可能是感染了ARP病毒,因为ARP病毒一旦发作,那么对应虚拟工作子网中的所有用户原来直接通过局域网网关上网,现在全部转由通过感染了ARP病毒的主机上网,这样一来自然就容易出现大面积不能上网的故障现象。

手工缉拿病毒

由于上面的故障现象与ARP病毒发作时的现象十分相似,网络管理员估计很可能是四楼交换机下面的某台计算机感染了ARP病毒,造成了与病毒计算机处于同一个虚拟工作子网的所有用户都不能同时上网了,但是四楼交换机下面连接了很多计算机,那究竟是哪一台计算机感染了网络病毒呢?如果按照常规方法,对四楼所有计算机都进行病毒查杀操作的话,那工作量无疑是十分巨大的,而且真的按照这种方法进行操作,那故障排除效率实在也是太低了!

经过查阅路由交换机的操作手册,网络管理员发现使用该设备的“dis dia”功能命令,可以扫描出究竟是哪个虚拟工作子网中的计算机IP地址与局域网网关地址冲突,同时还能扫描出发生地址冲突计算机的网卡物理地址是什么。根据这样的发现,网络管理员认为既然路由交换机能够自动扫描识别出与网关地址冲突的计算机网卡地址,那么当局域网中真的存在ARP网络病毒时,我们只要对整个交换端口扫描一下,就能把感染了ARP病毒的计算机网卡物理地址找出来了,找到了病毒计算机的网卡物理地址,再结合组网时创建的一些档案资料,就能找到究竟是哪台计算机感染网络病毒了。

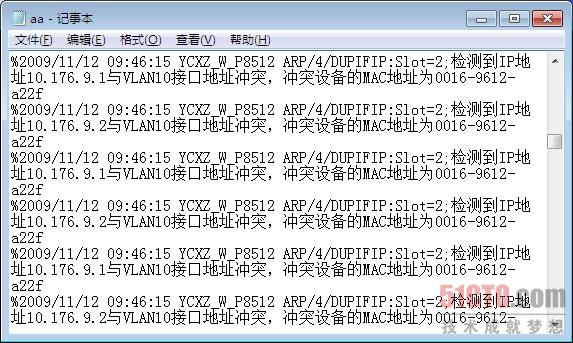

想到做到,网络管理员立即通过超级终端程序,以超级用户权限远程登录进入大楼局域网核心交换机后台管理系统,依次执行字符串命令“language-mode chinese”、“system”,将后台系统切换成中文系统配置模式,再输入“dis dia”功能命令,单击回车键后,系统弹出提示“该操作可能花费几分钟,继续吗?[Y/N]y”,在输入y之前,还要在超级终端窗口依次单击“传送”/“捕获文字”命令,然后设置一个保存扫描结果的文本文件,之后单击“y”按键,核心交换机后台系统就会自动将各个交换端口的扫描结果保存到事先设置好的文本文件中。

扫描结束后,网络管理员打开保存了扫描结果的文本文件,经过仔细搜索,终于找到了类似“%2009/11/12 09:46:14 YCXZ_W_P8512 ARP/4/DUPIFIP:Slot=2;检测到IP地址10.176.9.1与VLAN10接口地址冲突,冲突设备的MAC地址为0016-9612-a22f”这样的提示信息(如图2所示),该提示信息明白无误地告诉我们,来自VLAN10中的一台计算机感染了ARP病毒,该计算机的网卡物理地址为0016-9612-a22f,正是这台计算机感染了网络病毒,造成了VLAN10中的所有计算机都不能正常上网。

图2

定位病毒位置

在确认了四楼所有用户都不能上网故障是由ARP病毒引起之后,网络管理员下一步的工作就是找到具体的那台病毒计算机,并将它从网络中隔离开始,并要求上网用户及时清除病毒。为了定位病毒位置,网络管理员先是查看了组网时的档案资料,找出VLAN10究竟划分配置在哪些交换机中,结果发现VLAN10位于IP地址为10.176.0.113的楼层交换机上;

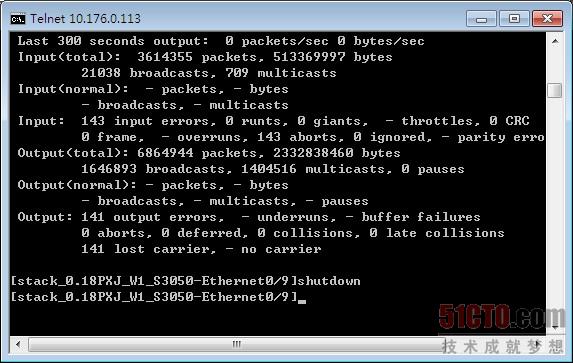

找到故障交换机后,网络管理员立即telnet到该交换机后台系统,进入该系统的全局配置模式状态,在该状态下输入字符串命令“dis mac”,单击回车键后,连接到该交换机上所有在线计算机的网卡物理地址全部显示出来了,经过仔细对比,网络管理员发现MAC地址为0016-9612-a22f的病毒计算机位于目标交换机的第9个以太端口;

为了解除该端口对整个虚拟工作子网上网状态的影响,网络管理员先是执行了“inter e0/9”命令,进入第9个以太端口的视图模式状态,在该状态下再执行“shutdown”命令,将该端口的工作状态暂时关闭掉(如图3所示);在关闭病毒计算机的连接端口后,网络管理员在四楼网络中进行了测试,发现现在所有的计算机已经都能上网了,这证明之前的大面积不能上网故障就是由MAC地址为0016-9612-a22f的病毒计算机造成的;

图3

重新来到故障交换机现场,查看第9个以太端口上的标签,网络管理员发现该端口连接到406房间,很显然406房间中的计算机感染了网络病毒,立即电话联系该房间的上网用户,通知他必须尽快查杀ARP病毒,当上网用户将网络病毒清楚干净后,网络管理员再次将它的交换端口打开,然后重新在核心交换机上执行了一次端口扫描操作,这一次没有看到地址冲突的提示,显然406房间的计算机网络病毒已经被清除干净了,整个大楼网络的上网状态也已经恢复正常了。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

打破高端壁垒 汇集技术创新

H3C S7500E系列高端多业务路由交换机凭借着创新的技术水准和优异的应用表现,获得了2011年度浙江省科学技术一等奖。

-

汉云智网:保障某医院核心网络健康稳定

汉柏为某医院中心机房部署了汉柏多业务万兆核心PT-6600系列路由交换机,从而良好解决医疗网核心承载和安全防护的需求。

-

方案创新应对复杂需求 H3C再度中标用友软件园项目

近日,用友软件园二期网络设备招标正式结束,H3C作为网络设备提供商,继2006年在一期项目中首度合作后,与用友软件再度携手。

-

即时监控让网络管理效率更高效

在组网规模相对较大的工作环境中,网络管理员的工作量是相当巨大的,如何从这些琐碎、繁杂的维护工作任务中解放出来?