《信息安全风险评估规范(报批稿)》中,对风险的定义是:人为或自然的威胁利用信息系统及其管理体系中存在的脆弱性导致安全事件的发生及其对组织造成的影响。

从定义可知,风险综合了多个要素,风险是否存在,风险的高低,需要从多个方面共同考虑,综合多个因素得出的结果,才是准确的风险情况。

风险分析原理

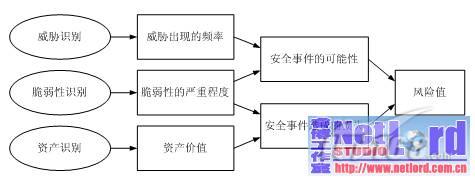

为更好的理解什么是风险,我们来看一下风险分析的原理,如下图。

从上图可知,风险分析包括资产、威胁、脆弱性三个基本要素。每个要素有各自的属性,资产的属性是资产价值;威胁的属性可以是威胁主体、影响对象、出现频率、动机等;脆弱性的属性是资产弱点的严重程度。

风险分析的内容包括:

1)对资产进行识别,并对资产的价值进行赋值;

2)对威胁进行识别,描述威胁的属性,并对威胁出现的频率赋值;

3)对脆弱性进行识别,并对具体资产的脆弱性的严重程度赋值;

4)根据威胁及威胁利用脆弱性的难易程度判断安全事件发生的可能性;

5)根据脆弱性的严重程度及安全事件所作用的资产的价值计算安全事件造成的损失;

6)根据安全事件发生的可能性以及安全事件出现后的损失,计算安全事件一旦发生对组织的影响,即风险值。

风险评估范围

宏观地讲,风险评估的范围包括被评组织全部的信息及与信息处理相关的各类资产、管理机构,也可能是某个独立的信息系统、关键业务流程、与用户知识产权相关的系统或部门等。

从技术层面上看,风险评估的范围包括了网络评估、服务器评估、应用系统评估、终端主机评估、数据流评估。当然,还包括物理评估和管理评估,只不过这二者不属于技术评估范畴。

本文档仅对技术层面中的网络评估进行分析。

2.网络评估

2.1网络架构分析

对网络架构的分析,首先需要了解并核实以下两个内容:

网络拓扑

1)从用户处获取原始网络拓扑图。

2)核实网络拓扑的真实性,包括实地检查、和用户交流沟通,弄清楚有变化的地方,并在拓扑图中进行标注。

VLAN划分

从用户处了解目前的VLAN划分情况,了解各个VLAN的应用,并结合原始拓扑图,分析各VLAN目前的安全现状。

安全域分析

分析用户的原始拓扑图,并和用户就安全域问题进行沟通,确定网络目前是否引入安全域概念,是否已经规划了安全域。

未规划安全域:如果用户的网络目前并未规划安全域,那根据目前网络的实际情况,从VLAN划分、网络应用、安全等级、工作职能等方面进行划分,一般情况下按照”3+1″模式,分为内部、服务器、外部、安全管理四个区域。如果某个区域内还需要再进行划分,在其中划分子域即可。

已规划安全域:如果用户网络目前已规划安全域,那根据目前的实际应用,分析安全域规划是否合理,合理则保持现状,如不合理,使用上述的思路对目前的安全域进行更改或重新规划。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

保持网络正常运行:防止中断比以往更为重要

最终用户数量的增长使现代企业面临越来越大的网络中断风险——再加上有越来越多的业务在线上完成,因此这个问题的严峻性达到前所未的高度……

-

SDN技术存漏洞 供应商为开拓市场牺牲安全

在黑帽大会上,研究人员展示了攻击交换机系统的恶意软件,表明有些SDN技术包含严重的安全隐患,并且,技术提供商没有妥善处理这些问题……

-

实战篇:开源系统中的网络进程安全控制

在本文中,作者提醒广大用户在实际应用过程中切忌不要随便将进程默认的限制运行状态改为非限制状态,以免给Linux系统带来不必要的麻烦和安全隐患。

-

渗透测试的方法与标准

缺少正式的方法意味着没有一致性,虽然渗透测试人员需要有适合的专业技术,但也不能缺少正确的方法。一个正式的方法应该能够提供一个用于构建完整且准确……